18 Virus Komputer Paling Berbahaya Dalam Sejarah Internet

Virus komputer pada awalnya tercipta dari dua hacker remaja yang iseng dan bersaing untuk menjadi pemenang, mereka kemudian membuat malware yang dirancang untuk merusak dan mengacaukan data-data dari temannya.

Sekarang dunia telah berubah, para hacker telah menjadikan virus sebagai pekerjaan profesional. Bahkan, ada para hacker yang berambisi untuk menguasai dan merusak tatanan kehidupan dunia.

Sebagian lagi, para hacker berkerja secara langsung pada pemerintah atau badan intelijen untuk melindungi keamanan negara. Berikut ini kami hadirkan 10 virus komputer paling berbahaya di dunia internet, yaitu :

1. Jerusalem, aka Friday 13th, (1987)

Jerusalem, sebagai salah satu yang pertama virus MS-DOS, menginfeksi komputer dibanyak negara, universitas, lembaga dan perusahaan di seluruh dunia, Jerusalemmenginfeksi ribuan komputer tanpa ampun. Pada tiap hari Jumat tanggal 13, virusmenghapus semua file program yang berada pada hard drive yang terinfeksi.

2. Morris aka “Internet Worm” (November 1988)

Ini adalah virus jenis “worm” pertama di dunia awal internet yang menginfeksi lebih dari 6000 komputer di Amerika Serikat!! Termasuk beberapa milik NASA.

Bahasa pengkode virus itu sendiri ternyata adalahcacat, dan sengaja mengirimkan jutaan salinan dari dirinya sendiri ke banyak komputer-komputer lainnya dengan jaringan yang berbeda-beda.

Bahasa pengkode virus itu sendiri ternyata adalahcacat, dan sengaja mengirimkan jutaan salinan dari dirinya sendiri ke banyak komputer-komputer lainnya dengan jaringan yang berbeda-beda.

Virus ini dapat melumpuhkan semua sumber daya dari jaringan tersebut dan menyebabkankerusakan serta kerugian berbiaya hampir $US100 juta dollar AS!!

Kata-kata yang menentukan pada akhir potongan kode itu mengatakan:

“Don’t know how many…” atau “Tidak tahuberapa banyak …“

Begitu “hebohnya” kode yang dapat mengacaukan sistem Windows untuk pertama kalinya pada masa lalu ini, hingga membuatnya disimpan ke dalam sebuah floppy disk dan dipamerkan di Boston Museum of Science atau musium ilmu pengetahuan di Boston, Amerika Serikat.

3. Melissa (1999)

“Twenty-two points, plus triple-word-score, plus 50 points for using all my letters. Game’s over. I’m outta here.” tulis David L. Smith, alias “Kwyjibo”, penulis virus makro Microsoft Office ini, pastilah penggemar Simpsons. Virus Melissa dikirim melalui email kepada pengguna yang berbeda, dan virus itu memiliki kemampuan untuk “berkembang biak” pada file Word dan Excel.

Selain itu virus Melissa juga dapat menyebar otomatis dengan cara mengirim dirinya sendiri ke e-mail semua teman dan kerabat anda (mass-mail) dengan membaca alamat e-mail lalu memanfaatkan aplikasi Outlook, akibatnya membuat overloading server di dunia internet.

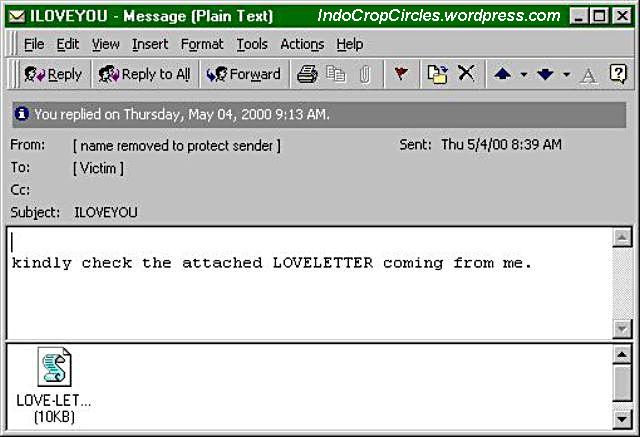

4. Love Letter / I Love You / Lovebug (May, 2000)

Kembali pada tahun 2000, jutaan orang membuat kesalahan dengan membuka lampiran e-mail yang berlabel sederhana, “I Love You”. Seorang programmer usia sekolah dariManila yang mungkin tidak begitu terlibat menulis bug terkenal ini dari dalam kelas.

Kembali pada tahun 2000, jutaan orang membuat kesalahan dengan membuka lampiran e-mail yang berlabel sederhana, “I Love You”. Seorang programmer usia sekolah dariManila yang mungkin tidak begitu terlibat menulis bug terkenal ini dari dalam kelas.

Alih-alih mengungkapkan pengakuan tulus dari pengagum misterius, tetapi sebaliknya sebuah program berbahaya yang menimpa file gambar pengguna telah diaktifkan karena kecerobohannya sendiri. Virus Love Letter bisa dianggap sebagai virus komputer pertama yang memakai rekayasa sosial. Asmaranya menyebar melalui email.

Subject: ILOVEYOU, lampiran: LOVE-LETTER-FOR-YOU.TXT.VBS, pesan: “silakan cekLoveLetter terpasang berasal dari saya“, dan menghapus semua file “jpeg” dan “jpg”disemua direktori dari semua disk. Hasil yang sama sekali tidak sangat romantis.

5. Code Red (Juli, 2001)

Code Red menginfeksi hampir seluruh komputer di dunia pada tahun 2001. Code Red berhasil merusak website whitehouse.gov dan memaksa badan-badan pemerintah lainnya untuk memback-up datanya sementara.

Penciptaan bahasa kode kecil yang jahat ini telah menginfeksi puluhan ribu komputeryang menggunakan sistim operasi Microsoft Windows NT dan Windows 2000 sebagai server, pada awal abad ke-21 tersebut.

Code Red merusak halaman web, menyerang dengan teks “Hacked by Chinese!” . Virus itubisa dijalankan sepenuhnya oleh memori tanpa meninggalkan jejak file atau jejak apapun.Kerusakan tersebut menyebabkan kerugian yang diperkirakan mencapai $ US 2 miliar.

6. SQL Slammer (2003)

Pada bulan Januari 2003, Slammer cepat menyebar di internet yang mengganggu pelayanan publik dan swasta. Virus ini adalah suatu pertanda bagi kekacauan di masa depan. Slammer memiliki efek yang cukup nyata pada layanan kunci perusahaan besar. Di antara daftar dari korbannya, yaitu: Bank of America ATM, sistem tanggap darurat 911 di Washington, dan mungkin sebuah pabrik nuklir di Ohio.

Virus ini menyerang web server yang dijalankan oleh versi rentan ‘Microsoft SQL Server’,kemudian menghasilkan alamat Internet Protokol (IP) secara acak. Cara cerdik ini dimanfaatkan oleh Slammer agar dapat menginfeksi komputer-komputer lainnya.

Hal yang luar biasa adalah, seberapa kecil kode bahasa Slammer? Sebagai perbandingan untuk masa kini dengan adanya Twitter, pengkodean itu bisa memuat hanya sebanyaklima kali tweet. Seluruh kode dalam hexa viewer tertera pada lampiran diatas.

7. Fizzer (2003)

Pada tahun 2003, worms banyak tersebar di e-mail, tapi fizzer adalah worms yang sama sekali baru. Fizzer dibuat untuk tujuan pencurian uang.

“Satu hal yang membuat Fizzer terkenal adalah bahwa virus ini adalah contoh pertama dari sebuah worm yang diciptakan untuk keuntungan finansial,” kata Roel Schouwenberg, seorang peneliti senior di perusahaan anti-virus Kaspersky. Sampai-sampai Microsoft menawarkan hadiah $ 250.000 untuk pemberi informasi siapakah yang membuat Fizzer.

8. Blaster, aka Lovsan, aka MSBlast (2003)

Blaster pernah menginfeksi ratusan ribu komputer melalui ‘lubang kerentanan’ (vulnerability hole) pada Windows 2000 dan Windows XP. Lalu virus ini akan membukasebuah jendela dialog yang mengatakan kepada pengguna bahwa sistem akan shutdownyang sudah dekat, lalu terjadilah: komputer mati atau restrat.

Penulis sandi menyembunyikan dua pesan dalam kode:

“I just want to say LOVE YOU SAN!” and “billy gates why do you make this possible? Stop making money and fix your software!!”

Terjemahan dalam bahasa indonesia kira-kira: “Saya hanya ingin mengatakan CINTAANDA SAN!”. Dan “gerbang billy (maksudnya plesetan dari Bill Gates, pemilik OS Windows – pen.) mengapa Anda membuat ini menjadi mungkin? Berhentilah membuatuang dan perbaiki perangkat lunak Anda! “

9. Bagle (April, 2004)

Worm ini termasuk yang pertama dalam menyebarkan dirinya sebagai lampiran email lalumenyerang semua versi Microsoft Windows. Hal ini awalnya pada saat itu membuat heboh penyedia layanan email yang dinilai sebagai “alat penyebarnya”.

Virus dari jenis worm ini dirancang untuk membuka backdoor di mana remote user bisamendapatkan kontrol atas komputer yang terinfeksi. Hebatnya, penulis pengkodean virus juga menulis sebuah puisi kecil ke dalam kodenya. Pada masa itu, hal seperti ini sangat jarang terjadi.

10. Sasser (2004)

Sasser dibuat oleh seorang mahasiswa Jerman yang berusia 17 tahun, Sven Jaschan.Sasser menyerang Windows 2000 dan Windows XP dengan memanfaatkan lubangkerentanan dari sistim Windows tersebut.

11. MyDoom aka W32.MyDoom@mm, Novarg, Mimail.R, Shimgapi, (2004)

MyDoom dikenal malware terkejam pada tahun 2004, virus ini dengan cepat menginfeksi sekitar satu juta komputer. Virus ini menyebar melalui email yang tampaknya seperti pesan yang memantul (bouncing email). Ketika korban yang tidak curiga kemudian membuka email, seketika pula komputernya terinfeksi.

Kode berbahaya virus MyDoom itu kemudian mendownload file tambahannya sendiri dan mencuri buku alamat e-mail dengan menggunakan Outlook untuk otomatis mengirimkan email lagi dengan isi yang sama kepada korban-korban barunya. Selanjutnya, dari sana menyebar lagi dan lagi dan lagi ke teman, keluarga dan rekan korban secara terus-menerus. MyDoom menyebar lebih cepat daripada worms lain pada umumnya.

Hal ini membuat akses internet global melambat hingga 10 persen dan memangkasbeberapa akses website sebesar 50 persen. Kodenya tidak begitu menarik, namun dengan bantuan, orang bisa mengajar anak-anak beberapa pengetahuan dasar seperti alfabet,nama hari kerja dan bulan.

12. Poison Ivy (2005)

Poison Ivy adalah mimpi buruk keamanan komputer, virus ini memungkinkan hacker untuk diam-diam mengendalikan komputer pengguna yang terinfeksi dari jarak jauh. Malware seperti poison ivy dikenal sebagai “trojan akses remote,” karena memberikan kontrol penuh kepada pelaku melalui backdoor.

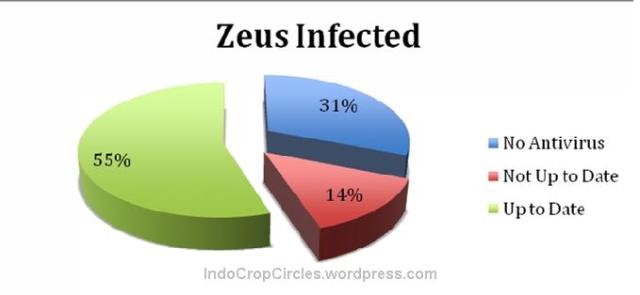

13. Zeus (2007)

Kit malware yang menargetkan informasi pribadi sangat banyak tersebar di dunia maya. Zeus sendiri sudah diperdagangkan oleh penjahat cyber saat ini, dan dijual di jaringan bisnis kejahatan cyber. Virus ini mampu mencuri password serta file Anda.

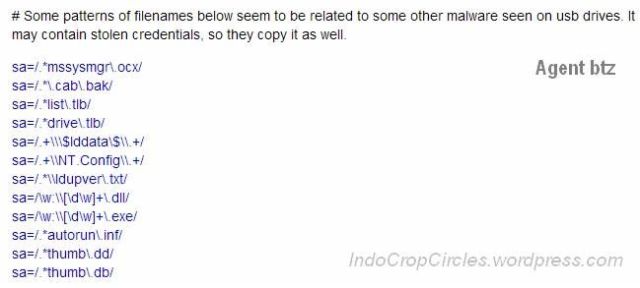

14. Agent.btz (2008)

Malware agent.btz dikenal karena berhasil mengacaukan sistem keamanan Pentagon! Bahkan sampai membuat pentagon mendirikan departemen militer US Cyber Commanduntuk mengatasi agent.btz. Malware Agent.btz menyebar melalui thumb drive yang terinfeksi, kemudian menginstal malware untuk mencuri data-data penting. Canggih khan?

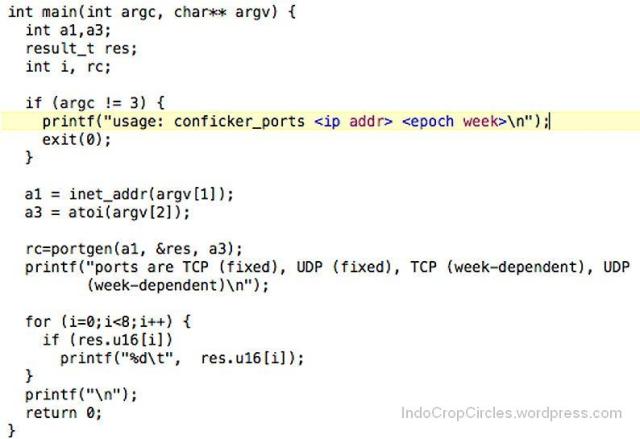

15. Virus Conficker aka Downadup (2009)

Pada tahun 2009, sebuah worm komputer baru menjangkiti jutaan PC berbasis Windows di seluruh dunia, worm ini mampu mencuri data finansial dan informasi lainnya. Kompleksitas yang dimiliki worms ini membuatnya sulit untuk dihentikan. Worms ini adalah Virus Conficker. Tujuan pembuatan Conficker adalah untuk mengacaukan ahli keamanan dengan mengacaukan configuration setting.

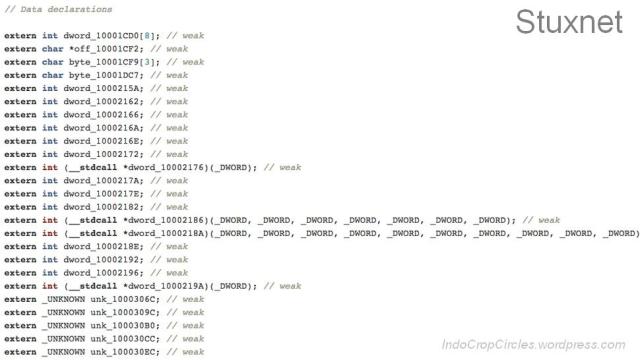

16. Stuxnet (2009-2010)

Virus ini adalah “worm” pemerintah AS dan Israel yang dirancang untuk menyerangfasilitas nuklir Iran, tapi tidak mengejutkan jika virus itu sengaja menyebar keluar darisasaran yang dituju. Stuxnet adalah virus komputer pertama yang dirancang khusus oleh hacker untuk menyebabkan kerusakan yang nyata. Karakteristik Stuxnet unik karena hanya ditargetkan untuk merusak software yang dipakai di dunia industri. Stuxnet telah merusak mesin di fasilitas pengayaan uranium Natanz Iran. Badan Energi Atom Internasional menyatakan bahwa Stuxnet menyebabkan sejumlah besar kerusakan mesin cuci uranium raksasa Iran. Stuxnet ditemukan pada tahun 2010, dan diyakini sudah menginfeksi komputer Iran pada tahun 2009. Stuxnet (dan “anaknya” Duqu) sering disebut sebagai “senjata super dunia maya” yang pertama.

17. Flame aka Flamer aka sKyWIper (2012)

Virus ini jauh lebih canggih, malware komputer modular sangat canggih yang menginfeksikomputer dengan menjalankan sistem operasi Windows dengan sendirinya! Dan menyerang negara-negara di Timur Tengah - sebagian besar di Iran, Lebanon, Suriah danSudan. Tak perlu dikatakan lagi, virus ini adalah bagian dari “yang terkoordinasi dengan baik, berkelanjutan dan perang cyber yang dikelola negara”, yang dimulai oleh sebuah virus bernama Stuxnet. “Kode” ini adalah persenjataan berat. Virus ini begitu besar danbisa masuk ke dalam sistem hingga menyebar menjadi banyak bagian-bagian kecil. Pertama-tama, komputer otomatis mengunduh file sebesar 6 megabyte yang berisi sekitar setengah lusin modul kompresi lain yang berada didalamnya. Virus itu dapat berhentiberoperasi setelah ia terdeteksi oleh operator pengguna atau publik, hal ini dilakukan “sang virus” karena operator memiliki kemampuan untuk mengirim modul atau aplikasi yang dapat membunuh sang virus. Berikut pada gambar diatas adalah sepotong kecil saja dari virus Flame.

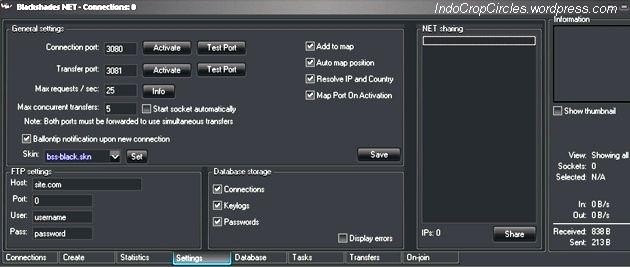

18. BlackShades (Mei 2014)

Federal Bureau of Investigation (FBI), badan investigasi Amerika Serikat (AS) mendeteksi lebih dari 100 negara di dunia terjangkit virus berbahaya yang menyerang perangkat lunak canggih pada komputer. Aksi kejahatan dunia maya yang dilakukan penjahat cyber itu bekerja dengan cara mengambil-alih komputer dan membajak kamera yang ada pada komputer tersebut.

Malware berbahaya yang disebut ‘BlackShader’ atau ‘BlackShades’ itu, disebar oleh lima orang yang sedang digugat kriminal oleh FBI, yang dibuka di pengadilan federal Manhattan, pada bulan Mei 2014.

Bukan hanya FBI, polisi di seluruh dunia juga mengatakan mereka baru-baru ini telah menangkap 97 orang di 16 negara yang diduga menggunakan atau menyebarkan perangkat lunak berbahaya yang disebut “BlackShades”.

FBI mengatakan, sedikitnya tujuh ribu “Blackshades Remote Access Tool” telah terjual sejak tahun 2010. FBI menambahkan salah satu pembuat program itu kini bekerjasama dengan pemerintah dan memberikan informasi luas tentang program tersebut.

“BlackShades” memungkinkan para peretas mencuri informasi pribadi, mencegat pesan penting dan membajak kamera pada komputer atau webcam untuk digunakan secara diam-diam demi kepentingan mereka.

19. MonsterMind

Edward Snowden, orang yang paling dicari di muka Bumi. Ia adalah mantan agen CIA yang mengungkapkan semua program dan aktivitas intelijen AS berupa dokumen-dokumen yang jumlahnya diatas 1,5 juta bocoran rahasia milik AS.

Kali ini bukanlah virus untuk menyerang, tapi suatu program atau aplikasi yang ditanamkan di server yang bertujuan untuk mengetahui dari mana serangan suatu virus berasal lalu menghancurkannya namun ia juga dapat melakukan perlawanan bahkan menyerang balik ke server-server yang telah menyerangnya.

Itulah sebabnya aplikasi ini kami masukkan ke dalam jenis malware, sama seperti yang lainnya karena dapat merusak server-server. Disamping itu, program milik intelijen AS ini sangat-sangat rahasia.

Program ini bernama MonsterMind, info keberadaannya adalah hasil bocoran dari Edward Snowden yang tak henti-hentinya membocorkan rahasia terkait aktivitas badan-badan intelijen Amerika. Dalam interview terbarunya, Snowden mengungkapkan NSA tengah membuat sebuah sistem keamanan online baru yang kelak bisa membantu Amerika menghancurkan segala virus komputer di dunia.

MonsterMind, nama yang diberikan oleh NSA kepada program anti-virus super itu memang mencerminkan kemampuannya. MonsterMind diklaim tidak hanya mampu menghancurkan berbagai macam virus yang masuk ke jaringan internet Amerika, namun punya kemampuan untuk melakukan perlawanan kepada server yang mengirim virus tersebut hanya dalam hitungan detik!

Akan tetapi, proyek MonsterMind ini ditengarai bisa meningkatkan pengaruh dan kontrol Amerika atas dunia maya. Mengingat MonsterMind mampu menghentikan sebuah lalu lintas internet jika dianggap berbahaya atau membawa malware, The Verge (13/08/2014)

Publik sendiri masih bertanya-tanya apakah anti-virus super buatan NSA ini juga bisa diatur untuk melakukan serangan cyber balasan kepada si penyerang dengan menggunakan virus buatan mereka, seperti Stuxnet. Sebab, pemerintahan Presiden Obama telah mengeluarkan kebijakan untuk menyerang negara lain menggunakan virus, bahkan di dunia maya sekalipun. Hanya ‘DPR’-nya Amerika saja yang bisa mengeluarkan keputusan menjalankan perang cyber.

Saat ini, Amerika memang tengah melakukan peperangan di dunia maya dan telah menerima banyak sekali serangan cyber. Mayoritas serangan tersebut menggunakan virus DDoS dan telah berhasil menyerang berbagai situs penting di Amerika, misalnya situs milik badan keuangan dan lembaga pemerintahan, Engadget (13/08/2014).

Itulah dari beberapa virus internet yang paling terkenal, menyebar luas, berbahaya dan merepotkan dikalangan pengguna dunia cyber pada artikel diatas ini. Namun bukan berarti kedepannya tak akan ada lagi “bahasa kode” yang dapat merepotkan pengguna komputer sejagat.

Suatu saat nanti sudah dapat dipastikan, akan tetap ada banyak kode buatan para programmer pintar ini. Maka bersiaplah dengan kerusakan file, program atau aplikasi dan juga kerusakan sistim operasi yang jauh lebih parah terhadap komputer Anda, berhati-hatilah. (gizmodo.com.au / uniqpost)